SAML, signifiant Security Assertion Markup Language, est un moyen normalisé de gérer des connexions d’utilisateurs sur plusieurs applications différentes à partir d’une seule base de données centrale. C’est bien pour les utilisateurs qui n’ont besoin que de se rappeler d’un seul mot de passe, mais c’est encore mieux pour une organisation grâce à plusieurs raisons de sécurité. Entre autres, Hector n’a jamais à voir/enregistrer de mot de passe et vous pouvez utiliser les fonctionnalités de sécurité déjà établies par votre organisation comme l’authentification multifacteur ou autre.

Configuration SAML

Il existe une grande variété d’applications pouvant gérer l’authentification SAML et Hector tente de toutes les englober dans sa configuration. Il est quand même possible qu’une configuration spécifique à votre application ne soit pas inclue. Si cela est le cas, n’hésitez pas à nous écrire au [email protected] et nous allons essayer d’intégrer votre configuration dans nos meilleurs délais.

Premièrement, vous devez vous connecter en tant qu’administrateur dans Hector et naviguer dans la section Réglages > Sécurité.

Choisissez soit la méthode d’authentification « SAML Générique » ou « SAML Générique V2 ».

La différence entre les deux est que la V2 contient une signature de plus qui rend son niveau d’encryption plus complexe et donc plus sécuritaire. Elle n’est pas requise par le protocole SAML, donc si vous ne souhaitez pas ajouter cette signature, simplement choisir la première option.

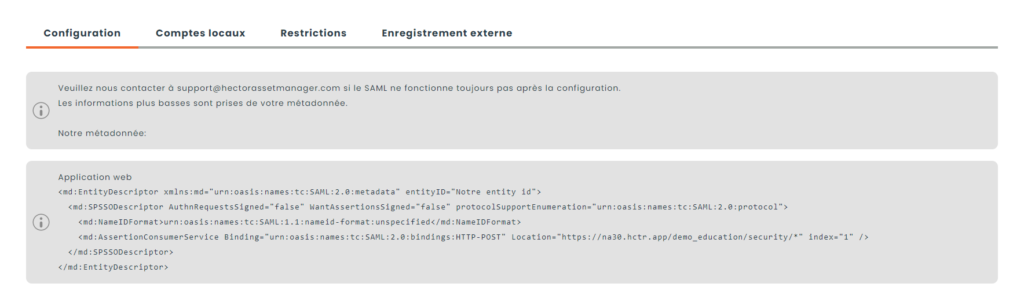

Au début de la section de configuration vous allez voir la métadonnée d’Hector, qui est un texte encodé au format XML contenant les informations nécessaires à donner à votre application SAML afin qu’il reconnaisse Hector. La plupart des applications accepteront de copier/coller ce texte XML et seront capables de remplir automatiquement les champs nécessaires. À noter que la métadonnée varie selon le mode d’authentification choisi.

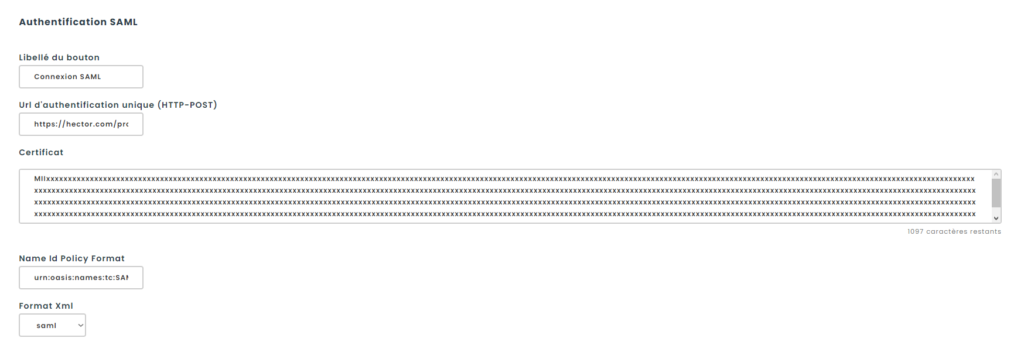

Ensuite, vous devez faire l’inverse. C’est-à-dire entrer les informations de votre métadonnée dans Hector. Normalement, votre application devrait générer cette métadonnée automatiquement. Dans notre contexte, Hector est le SP (service provider) et vous êtes l’IDP (identity provider), donc si votre métadonnée contient des sections pour les deux, vous devez fournir les informations de la section IDP dans Hector.

- Url d’authentification unique (HTTP-POST) => la valeur « Location » de votre section « SingleSignOnService » en HTTP-POST.

- Certificat => Le certificat X509Certificate.

- Name Id Policy Format => La valeur « NameIDFormat ». Dans le doute, mettez « urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified ».

- Format XML => Choisissez le format XML des réponses retournées par votre application. Si « saml » ne fonctionne pas, essayez « saml2 ».

- Libellé du bouton => Ce qui sera écrit sur le bouton de connexion.

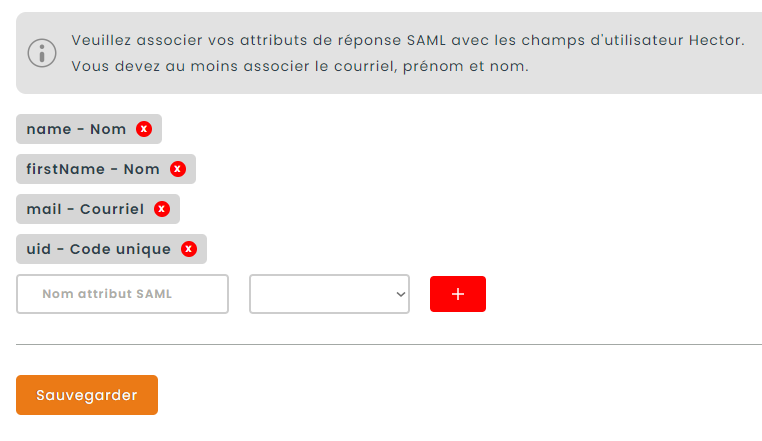

Mappage des attributs d’utilisateurs

Lorsqu’un utilisateur réussit à se connecter via votre portail SAML, certaines informations seront retournées vers Hector afin de nous dire qui vient de se connecter. En SAML, ces informations sont appelées des attributs, qui sont une liste de « nom de l’attribut » => « valeur de l’attribut ». Exemple :

- Prénom => Bob

- Nom => Stand

- Courriel => [email protected]

Dans notre configuration Hector, nous acceptons seulement 4 attributs pour le moment, étant le prénom, nom, courriel et code unique. Nous planifions en ajouter d’autres dans le futur. La configuration demande des « noms d’attributs SAML », qui est le nom ou le « Friendly Name » des attributs retournés par votre application, puis un sélecteur pour choisir avec quel attribut d’un utilisateur Hector vous voulez venir faire l’association.

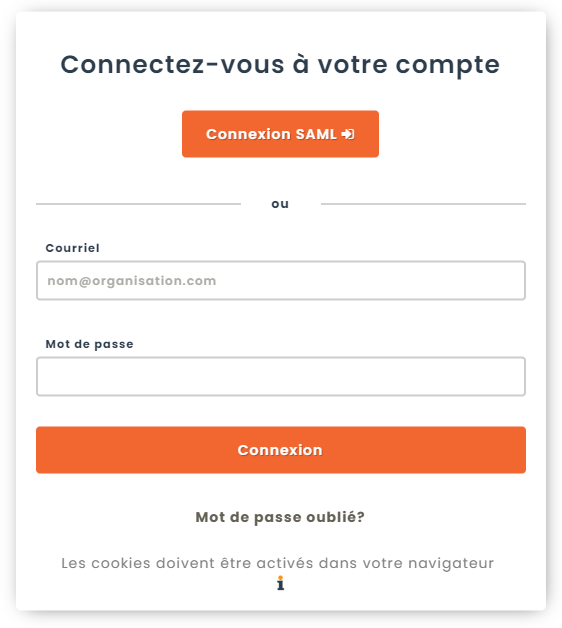

Une fois le mappage complété et toutes les autres informations entrées, sauvegardez au bas de la page. Vous pouvez donc maintenant vous déconnecter et vous serez en mesure de voir votre nouveau bouton de connexion SAML et de tester vos configurations!